アクロニス、古いバージョンのWordを使用している台湾のドローンメーカーを標的とした攻撃の詳細を公開

アクロニス、古いバージョンのWordを使用している台湾のドローンメーカーを標的とした攻撃の詳細を公開

アクロニス・ジャパンは、Acronisのサイバー脅威研究部門であるAcronis Threat Research Unit(TRU)が、古いバージョンのMicrosoft Wordを使用している台湾のドローンメーカーを標的とした、脅威グループによる攻撃とそれに関する技術的詳細について公開している。

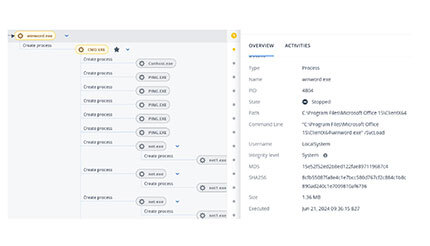

Acronis XDRが疑わしい活動を検出

同脅威は、「Microsoft Word 2010」において奇妙な挙動を示すプロセスが検知されたことをきっかけに発見されており、Acronisはこの脅威を「WordDrone」と名付けた。

WordDroneは、AcronisのXDR(Extended Detection and Response:組織内に侵入したマルウェアによる脅威を自動で検出・分析・対処する機能)ソリューションである「Acronis XDR」が、Microsoft Wordの疑わしい活動を検出したものの、どのドキュメントが読み込まれているのかを特定できなかったという、台湾のドローン産業関連企業からの報告によって、その存在が明らかになっている。

このプロセスでは、これまでに見たことのない「SvcLoad」パラメーターとともに、異常なパスとコマンドラインが使用され、異なるバージョンのwinword.exe(Microsoft Wordの実行ファイル)がワークステーションにデプロイされていることも報告された。

Acronis TRUによる調査の結果、2010年までさかのぼる古いバージョンのwinword.exeであり、永続化のためのサービスとしてセットアップされていたことが判明している。

具体的には、DLLのサイドローディング手法を使用して、複雑な機能を備えた永続的なバックドアをインストールする脅威であり、「Microsoft Word 2010」の正当なコピーと署名されたwwlib.dll、ランダムな名前とファイル拡張子を持つ三つのファイルがシステムに取り込まれる。Microsoft Wordは、悪意のあるwwlib.dllをサイドローディングするために使用され、ランダムな名前を持つ暗号化されたファイル内に存在する、実際のペイロードのローダーとなる。

ペイロードは、install.dllコンポーネントを展開して自己挿入するシェルコードスタブを実行する。同コンポーネントは、永続化を確立するとともにClientEndPoint.dllの実行によってバックドアのコア機能実装を行う。コア機能は、コンパイルによってバイナリ化されており、コマンド&コントロールサーバーから送られてくるコマンドを受信する。また、受信したコマンドによって、SessionServer.dllという別のペイロードをdllhostプロセスに挿入する場合もあるという。

攻撃者は、このような手法によって送り込んだ悪意のあるファイルを別のディレクトリに移動させ、永続化に使用されるサービス名も変更しており、以下のツールとコマンドが使用されていることが確認された。

・impacket wmicexec:ローカルネットワーク内の他のホストへの拡散を行う

・ProcDump:資格情報のダンプを試行するとともに、reg saveコマンドを使用してSYSTEMおよびSAMレジストリハイブを保存

・TrueSightKiller:セキュリティツールの無効化を図ろうとした

・SharpRDPLog:mstscキャッシュやcmdkeyキャッシュ、RDPログインログといったRDP関連情報をエクスポートする